در سرویس های ایمیل دو گزینه وجود دارد که در اینجا به خلاصه ای از امکانات این دو گزینه اشاره میکنیم و در ادامه به خطراتی که این دو امکان برای سرویس های ایمیل ایجاد میکند اشاره میکنیم.

- سرویس Forwarder خدماتی است که اجازه میدهد یک آدرس ایمیل را به آدرس دیگری یا یک آدرس خارج از هاست منتقل کنیم.

- سرویس Filter امکانی است که اجازه میدهد با استفاده از شروط مختلف مانند کلمه یا آدرس فرستنده و … ایمیل ها را دسته بندی در دایرکتوری های مختلفی کنیم یا به آدرس ایمیل دیگری فوردارد کنیم.

امکانات سرویس فیلتر ایمیل بسیار گسترده است همچنین میتوانید با شروطی حتی ایمیل دریافتی را پس از دریافت حذف کنید.

هکر ها چگونه از ترکیب این دو خدمات فیلتر و فورواردر استفاده میکنند ؟

بعد از آنکه یک هکر به روش های مختلفی به رمز ورود ایمیل دسترسی پیدا کرد با استفاده از گزینه های فوق ترکیبی ایجاد میکند تا گیرنده ( ایمیل هک شده ) ایمیل های خاصی را پس از دریافت به آدرس هکر ارسال کنند و از باکس اصلی حذف کنند .

در این روش هکر میتواند ایمیل دلخواه خود را با اطلاعات بانکی و … جایگذین ایمیل اصلی کند.

مثال :

شرکت 1 با شرکت 2 در ارتباط است و مشغول مکاتبات مختلف در خصوص خرید از شرکت 2 است.

هکر با استفاد از نفوذ به ایمیل شرکت 1 اقدام به تعریف فیلتر و فورواردی میکند تا در جریان این مکاتبات قرار گیرد.

سپس در زمانی که شرکت 2 فاکتور نهایی همراه با شماره حساب را به شرکت 1 ارسال میکند. هکر ایمیل خود که حاوی اطلاعات جعلی است را در باکس شرکت 1 قرار میدهد .

در این حالت شرکت 1 بدون اطلاع فکر میکند که شماره حساب و … صحیح است و اقدام به حواله و … به حساب جعلی مینماید.

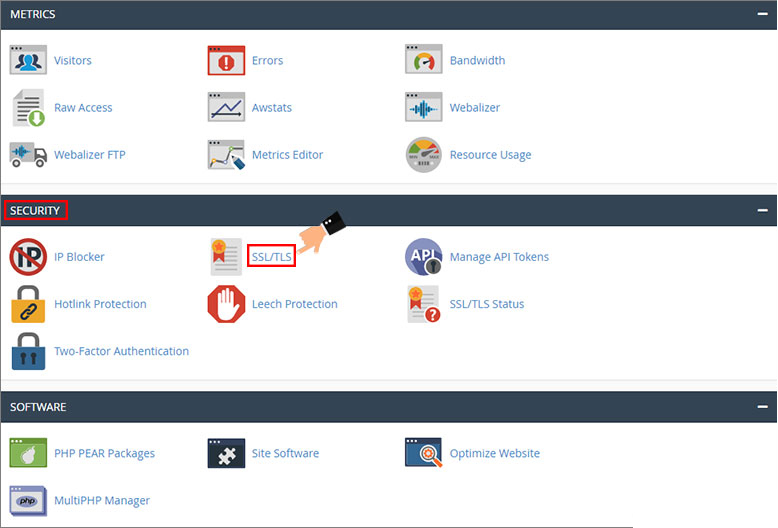

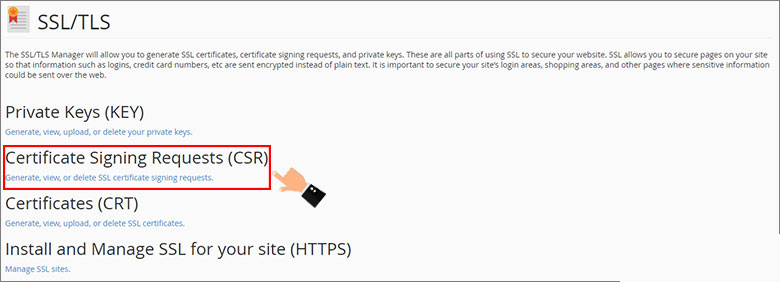

چه کاری باید برای امنیت در این خصوص انجام دهیم ؟

- از رمز های خود به دقت محافظت کنید.

- به ایمیل هایی که در خصوص کم بودن فضا یا الزام به تغییر رمز از طریق لینک به دست شما میرسد بی تفاوت باشید و بلافاصله حذف کنید

- فایل های اجرایی که برای شما ایمیل میشود را باز نکنید. فایل هایی مانند exe. و …

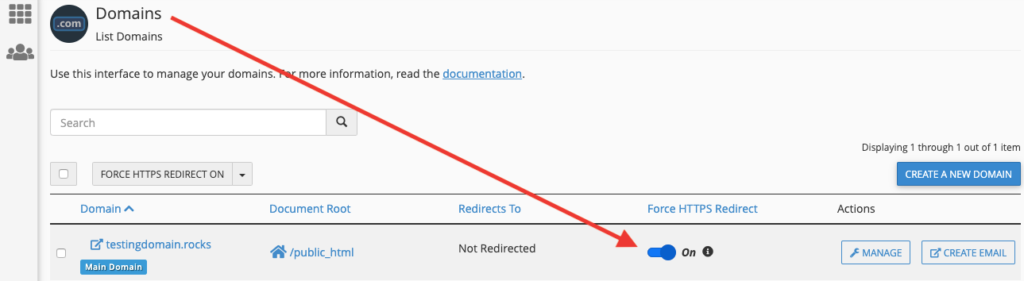

- بصورت مداوم وارد وب میل شوید و به دقت دو بخش Filter و Forwarder را بررسی کنید و هر چیزی در آنجا هست را حذف کنید.

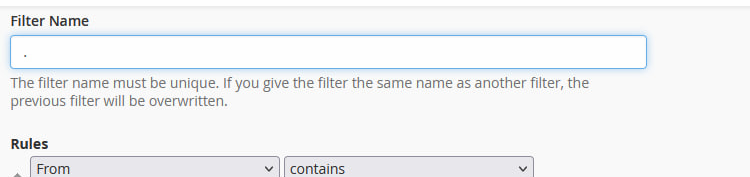

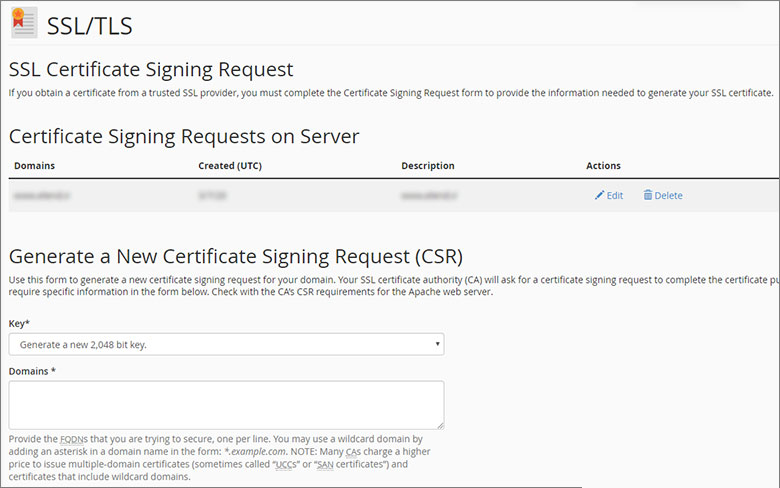

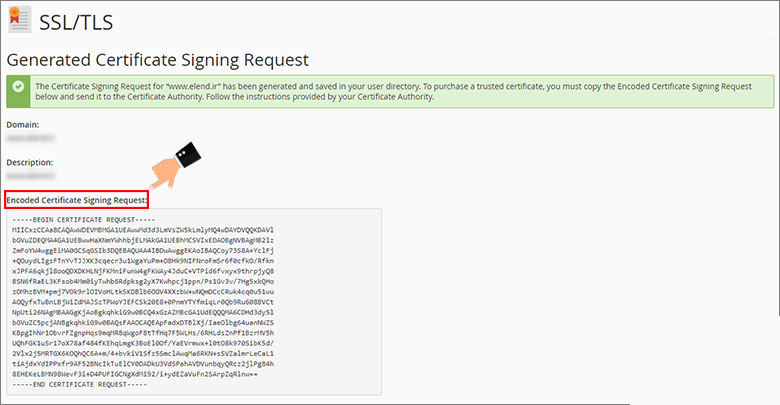

توجه : فیلتر ها در هنگام تعریف باید یک نامی داشته باشند در بسیاری موارد برای به اشتباه انداختن ایمیل هک شده به جای نام گزاری صحیح از یک نقطه برای نام استفاده میکنند دقت کنید محتوای فیلتر در همین گزینه قرار دارد. ( تصویر زیر ) - حتما در زمان انجام امور مالی با شرکت مقابل شماره حساب و محتوا را از طریق پیام رسان ها و مسنجرهای امن مانند واتس اپ – تلگرام و تلفن تایید نهایی کنید